آموزش امنیت کامپیوتری

(Minghui.org) توجه: این مطلب آموزشی برای تمرینکنندگان خارج از سرزمین اصلی چین در نظر گرفته شده است. تمرینکنندگان در سرزمین اصلی چین میتوانند از این مطلب بهعنوان مرجعی برای اصول کلی استفاده کنند، اما احتمالاً برخی از بخشها برایشان کاربرد نخواهد داشت.

فهرست مطالبدستورالعملهای عمومیحملههای رایجتیکتاک، ویچت و برنامههای مشابه را از دستگاه اصلی حذف کنیددرحین گفتگوهای حساس، دستگاهها را خاموش کنید و آنها را در مکانی دور از خود قرار دهیدحملات آنلاین مستقیمحملات فیشینگ (جعل) آنلاینپایش خلاصۀ دسترسی به ایمیلدستگاههای خود را بهروز نگه داریدورود به دستگاهها بهعنوان کاربر استاندارد، برای اکثر فعالیتهافقط برنامههای مورداعتماد را اجرا کنیددادهها را ازطریق رمز عبور، رمزگذاری و تهیه نسخه پشتیبان از آنها محافظت کنیدجزئیات فنی عمومیفرآیند پشتیبانی دادههامحافظت از دادهها ازطریق رمزگذاریاز نرمافزار مدیریت رمز عبور استفاده کنیدسایر اقداماتدستگاههای موبایلسیستمعاملهای مکاواستنظیمات شبکۀ رایانهایویندوزهاتنظیمات شبکۀ رایانهایویژگیهای امنیتی ویندوز 11

دستورالعملهای عمومیحملههای رایجهدف این مطلب آموزشی کمک به بهبود درک شما از امنیت اطلاعات و دادهها و استفاده از بهترین اقدامات است. لطفاً برای مطالعه و درک این مطلب وقت بگذارید و تا حد امکان از بهترین اقدامات استفاده کنید. این مطلب چیزی نیست که آن را یک بار بهطور سطحی بخوانید و سپس کنار بگذارید. لطفاً آن را چند بار بخوانید تا مطمئن شوید که همهچیز را بهخوبی درک کردهاید.

بیایید با یک ماجرا شروع کنیم تا برخی از نقصهای امنیتی معمولی را نشان دهیم. سپس بهوضوح متوجه خواهیم شد که چرا برخی اقدامات امنیتی، ضروری هستند.

دیوید موفق شد از چین فرار کند و پس از رسیدن به فرودگاه ایالات متحده، بهدنبال مکانهای تمرین در شهر بود و برای کمک با جان تماس گرفت.

جان، بهدنبال دیوید به فرودگاه رفت. دیوید چند روز در خانه جان ماند و سپس به مکانی اجارهای نقلمکان کرد. جان و دیوید در این میان درباره چیزهای زیادی صحبت کردند، ازجمله آزار و شکنجه دیوید در چین و برنامه دیوید برای اقامت در ایالات متحده. دیوید برای دسترسی به اینترنت ازطریق تلفن همراهش، از شبکه وایفای منزل جان استفاده میکرد.

دیوید جان را در فهرست مخاطبان گوشی تلفن همراهش وارد و جزئیات بیشتری را درباره او اضافه کرد. محل تمرین فقط شماره تلفن و اسم کوچک جان را ذکر کرده بود. دیوید سپس نام خانوادگی و نام چینی جان را نیز اضافه کرد. از آنجا که دیوید قرار بود بعداً دوباره به خانه جان برگردد، آدرس خانه جان را هم به اطلاعات تماسش اضافه کرد. او برای درخواست اقامت، نیاز به استفاده از ایمیل برای تبادل اسناد داشت، بنابراین آدرس ایمیل جان را هم به جزئیات اطلاعات تماسش اضافه کرد و کمکم از ایمیل برای ارتباط با جان استفاده میکرد.

جان، دیوید را برای دیدن سایر تمرینکنندگان به جلسه تبادل تجربه گروهی برد و متعاقباً دیوید افراد بیشتری را به فهرست مخاطبین تلفن همراهش اضافه کرد.

پس از مدتی ایمیل امنی به دیوید داده شد و این ایمیل امن به فهرست ایمیل گروه محلی اضافه شد. کمکم دیوید پیامهای ایمیل بسیاری از تمرینکنندگان مختلف در پروژههای مختلف را میدید. معاقباً متوجه نقش تمرینکنندگان در پروژهها شد و با جدیت این اطلاعات را به جزئیات فهرست مخاطبان تلفن همراهش اضافه کرد. برای مثال جان هر از گاهی میزبان جلسات تبادل تجربه گروهی است. دیوید متوجه شد که جان باید یک هماهنگکننده یا حتی یک دستیار انجمن فالون دافا باشد. هلن در پایان هر جلسۀ تبادل تجربه گروهی درباره پروژههای مختلف صحبت میکرد. دیوید متوجه شد که هلن احتمالاً یکی از اعضای انجمن فالون دافا است. او با جدیت جان را بهعنوان دستیار انجمن فالون دافا و هلن را بهعنوان یکی از اعضای انجمن فالون دافا در فهرست اطلاعات مخاطبان تلفنش مشخص کرد.

یک روز جان پیامی ازطریق ایمیل اَمنش دریافت کرد که توصیه میکرد رمز عبورش را با استفاده از لینک موجود در آن ایمیل تغییر دهد. آن ایمیل ظاهراً از طرف مدیر سیستم ایمیل بود. جان لینک را باز کرد و صفحه وب آشنا بهنظر میرسید. در آن صفحه از او خواسته شده بود ابتدا رمز عبور فعلی و سپس رمز عبور جدیدش را دو بار وارد کند. او این کار را کرد، اما برایش کمی عجیب بهنظر میرسید زیرا هنوز میتوانست بدون تغییر رمز عبور ذخیرهشده، به ایمیل خود در تلفن همراهش دسترسی داشته باشد.

بعداً دیوید ایمیلی از جان دریافت کرد که پیوستی با عنوان «فهرست مدارک موردنیاز برای درخواست اقامت» همراهش بود. برایش کمی عجیبغریب بهنظر میرسید زیرا چنین چیزی را نخواسته بود. اما از آنجا که قبلاً درباه درخواست اقامت صحبت کرده بودند، خیلی عجیب نبود. چون به جان اعتماد داشت آن را باز کرد. دیوید در حین باز شدن فایل مدارک، متوجه تأخیر کوتاهی شد. فکر کرد که رایانهاش ممکن است قدیمی شده باشد، و بنابراین به کارش ادامه داد.

جان بعداً ایمیلی از ایمیل امن دیوید دریافت کرد که پیوستی با عنوان «ماجراهای من از آزار و شکنجه در چین» همراهش بود. برای جان کمی عجیب بود زیرا چنین گزارشی را از دیوید نخواسته بود. اما از آنجا که قبلاً درباره آزار و شکنجه دیوید در چین، با هم صحبت کرده بودند و این مدرک برای درخواست اقامت موردنیاز است، برایش خیلی غیرمنتظره نبود. جان آن فایل را باز کرد که درواقع ماجرای آزار و شکنجه دیوید بود که قبلاً در مینگهویی منتشر شده بود. برایش کمی عجیب بود زیرا درحین باز شدن فایل، متوجه وقفه نامحسوسی شد. سپس حس دودلیاش را از خود دور کرد و به کارش ادامه داد.

بعداً خانه جان مورد سرقت قرار گرفت. لپتاپها، درایوهای یواسبی و هاردهای اکسترنال همراه کد منبع پروژه، رمزهای عبور دسترسی به سرور و کلیدها و ارائهای مربوط به پروژههای آینده به سرقت رفتند.

این پایان ماجرا نیست، اما میتوانیم در اینجا توقفی کنیم تا تعداد نقصهای امنیتی را بشماریم، و به این بحث بپردازیم که برای جلوگیری از این رخداد، چه کارهایی میتوانیم انجام دهیم.

تیکتاک، ویچت و برنامههای مشابه را از دستگاه اصلی حذف کنید

نرمافزارهای چینی (ازجمله تیکتاک، ویچت و غیره) اطلاعات شخصی زیادی را از دستگاه جمعآوری میکنند، ازجمله جزئیات اطلاعات تمام مخاطبان ذخیرهشده در دستگاه. حزب کمونیست چین اهریمنی بدون هیچ دردسری اطلاعات جمعآوریشده را از سازندگان نرمافزار دریافت میکند. این نرمافزارها دقیقاً بهدلیل عدم محافظت از حریم خصوصی، خطرات امنیتی قابلتوجهی را برای ما (گروهی که هدف حکچ اهریمنی برای آزار و شکنجه قرار گرفتهایم) به همراه دارند.

ویچت پس از اولین اجرا، برای دسترسی به فهرست مخاطبان دستگاه درخواست مجوز میکند. اگر مجوز درخواست داده نشود، بلافاصله بسته میشود. اگر متعاقباً بتوانید از ویچت استفاده کنید، به ویچت اجازه دسترسی به فهرست مخاطبان خود را دادهاید، صرفنظر از اینکه متوجه عواقبش شده باشید یا خیر.

اگر دیوید در لیست سیاه باشد و ویچت را در تلفن همراهش داشته باشد، تمام اطلاعات تماسی که از زمان رسیدنش به فرودگاه به تلفنش اضافه کرد، توسط ویچت جمعآوری شده است و به دست حکچ شیطانی رسیده است. همه اطلاعات تماس تمرینکنندگان که به تلفنش اضافه کرد، ازطریق ویچت برای حکچ شیطانی ارسال خواهد شد، ازجمله نام خانوادگی جان، نام چینی جان، آدرس منزل ، آدرس ایمیل، نقش او در پروژه و غیره. از آنجا که دیوید از وایفای منزل جان برای تلفن همراهش استفاده میکرد، سرورهای ویچت، آدرس آیپیِ شبکۀ رایانهای منزل جان را ضبط کردهاند.

بنابراین شیطان توانست یک ایمیل فیشینگ (به تلاش برای بهدست آوردن اطلاعاتی مانند نام کاربری، رمز عبور، اطلاعات حساب بانکی و مانند آنها از طریق جعل یک وبگاه، آدرس ایمیل و مانند آنها گفته میشود) به آدرس ایمیل جان ارسال کند. شیطان همچنین میتوانست به شبکه رایانهای منزل و دستگاههای جان حمله کند زیرا آدرس آیپی او را داشت. اگر حملات فیشینگ و حملات مستقیم به شبکه با شکست مواجه میشدند، شیطان همچنان میتوانست دست به حملات فیزیکی بزند، ازجمله نفوذ به خانه جان برای سرقت لپتاپها و هارد دیسکها. شیطان همچنین میتوانست اعضای خانواده جان در چین را مورد آزارواذیت قرار دهد.

اگر جان در فرودگاه خطر ویچت را برای دیوید توضیح داده و دیوید فوراً ویچت را از گوشیاش حذف کرده بود، این ماجرا همانجا متوقف میشد.

ما باید از همه تمرینکنندگان درخواست کنیم که تیکتاک، ویچت و برنامههای مشابه چینی را از دستگاههای اصلی خود (تلفن همراه، تبلت و رایانه) حذف کنند. اگر مجبور به استفاده از این برنامهها هستید، از آنها در دستگاه جداگانهای استفاده کنید که هیچگونه اطلاعات تماس تمرینکنندگان در آن وجود نداشته باشد.

درحین گفتگوهای حساس، دستگاهها را خاموش کنید و آنها را در مکانی دور از خود قرار دهید وقتی حکچ کنترل این دستگاهها را در دست گرفته باشد میتوانند برای استراقسمع استفاده شوند. درحین گفتگوهای حساس دستگاهها را خاموش کنید و در مکانی دور از خود قرار دهید. این گفتگوها، اگر توسط شیطان شنود شوند، میتوانند در حملات مهندسی اجتماعی مورد استفاده قرار گیرند (برای مثال، نام فایلهای پیوست ایمیل در این ماجرا، مربوط به گفتگوهایی بود که جان و دیوید قبلاً با هم داشتند، که اجتناب از افتادن در دام شیطان را بسیار سخت میکرد).

حملات آنلاین مستقیم

شیطان میتواند آدرس آیپی یک کاربر ویچت را بهدست آورد. آیپی میتواند آیپی شبکه رایانهای منزل کاربر، آیپی شبکه رایانهای دفتر گروه رسانهای یا آیپی محل تبادل تجربه گروهی باشد. دستگاه هر جایی برود، درحالی که ویچت درحال اجرا است، آیپی شبکه رایانهای آن مکان توسط سرورهای ویچت ضبط میشود. شیطان میتواند با هدف قرار دادن دستگاهها با آیپیهای مشخص، دست به حملات آنلاین بزند.

راههای دفاعی ما در برابر این نوع حمله: فایروال را روشن کنید و همه دستگاهها را با تمام وصلههای (یک وصله مجموعهای از تغییرات در یک برنامه رایانهای یا دادههای پشتیبان آن است که برای بهروزرسانی، رفع یا بهبود آن طراحی شده است) امنیتی موجود بهروز نگه دارید. این دستگاهها شامل رایانهها و دستگاههای تلفن همراه در شبکه داخلی و نیز روتر دروازه (gateway router یا دروازه محلی یک روتر مصرفکننده درجه پایین است که دسترسی بین شبکه محلی میزبان به یک شبکه گسترده مانند اینترنت، از طریق یک مودم یا اتصال به یک شبکه گسترده بهطور مستقیم، را فراهم میکند) میشود.

حملات فیشینگ آنلاین

حملات فیشینگ ازطریق پیامهای ایمیل و پیامهای متنی که با دقت ساخته شدهاند انجام میشوند که میتوانند کاربر هدف را فریب دهند و گمراهش کنند و او را وادار به انجام کارهایی کنند که دستگاه را بهخطر میاندازد. برای مثال، این ایمیل ممکن است شبیه یک ایمیل ایجادشده توسط سیستم باشد که از کاربر میخواهد رمز عبور را با استفاده از لینک موجود در ایمیل تغییر دهد، در حالی که لینک را شیطان کنترل میکند. اگر کاربر در این دام بیفتد، شیطان رمز عبور را به دست میآورد. برای مثال، ممکن است این ایمیل ظاهراً از طرف شخص ناشناسی باشد اما یک پیوست مخرب داشته باشد. بسیاری از انواع فایلها میتوانند حاوی بدافزار باشند، از جمله ورد، اکسل، پیدیاِف و غیره. برای مثال، ایمیل ممکن است حاوی لینکی به یک صفحه وب مخرب باشد. بازدید از صفحه مخرب ممکن است باعث نصب بدافزاری بر روی دستگاه شود. کدهای کیو.آر نیز میتوانند به صفحات وب مخرب منتهی شوند. اگر شیطان اطلاعات بیشتری درباره فرد مورد هدف داشته باشد، مانند موضوعات داغ موردعلاقه فعلی، روابط با افراد دیگر، گفتگوهای گذشته و غیره، این جزئیات میتواند توسط شیطان برای ایجاد تلههای مهندسی اجتماعی استفاده شود. هرچه جزئیات بیشتری بداند، حملات فریبندهتر خواهد بود.

در این ماجرا، شیطان آدرس ایمیل جان را بهدست آورد و یک ایمیل فیشینگ برایش ارسال کرد و از او خواست که ازطریق لینک موجود در ایمیل، رمز عبورش را تغییر دهد. چرا چنین ایمیلی فریبنده است؟ زیرا از ویژگی رفتاری یک سیستم ایمیل سوءاستفاده میکند.

سیستم ایمیل شما ممکن است به شما یادآوری کند که رمز عبور شما در شرف منقضی شدن است. شیطان از این رفتار سوءاستفاده میکند.

اگر به یک قانون ساده پایبند باشید، جلوگیری از به دام افتادن در این تله آسان است. هنگامی که یادآور رمز عبور را مشاهده کردید، به جای کلیک بر روی لینکی که در پیام ایمیل وجود دارد، برای تغییر رمز عبور خود به صفحه وب خدمات ایمیل بروید. همین قانون میتواند برای هر حساب ایمیل معمولی به کار رود. شما به صفحه وب خدمات ایمیل (جیمیل، هاتمیل و غیره) میروید، سپس وارد ایمیل خود میشوید و از آنجا رمز عبور را تغییر میدهید.

هرگز از لینکهای موجود در پیامهای ایمیل برای تغییر رمز عبور خود استفاده نکنید. این لینک ممکن است تحت کنترل شیطان باشد.

بهطور کلیتر، لینکهای موجود در ایمیلها را باز نکنید، مگر اینکه مطمئن باشید آن لینک، امن است.

بیایید فرض کنیم جان در این آزمایش شکست میخورد و از لینک موجود در ایمیل برای تغییر رمز عبور خود استفاده میکرد. صفحه وب موجود در لینک، توسط شیطان کنترل میشد و رمز عبور فعلی جان را در کادر اول به دست میآورد. از آنجا که این صفحه وب به سرور ایمیل پروژه تمرینکنندگان مرتبط نبود، رمز عبور جان در سرور ایمیل تغییر نمیکرد. شیطان میتوانست وارد ایمیل جان شود و یک دستور فوروارد (forwarding rule) تنظیم کند. از این مرحله به بعد شیطان تمام پیامهای دریافتشده توسط جان را دریافت میکند و اطلاعات زیادی به بیرون درز میکند. حتی اگر جان رمز عبور خود را در آینده تغییر دهد، تا زمانی که دستور فوروارد پابرجا باشد، آن به کار خود ادامه خواهد داد.

نظارت بر خلاصه دسترسی به ایمیل

هنگامی که شیطان رمز عبور ایمیل جان را دریافت میکند، برای تنظیم یک دستور فوروارد وارد حساب ایمیل جان میشود. به این ترتیب به ایمیلهای جان دسترسی دائمی پیدا میکند.

بسیاری از سیستمهای ایمیل پروژههای تمرینکنندگان در برابر چنین شکافهایی، ابزار دفاعی دارند. این سیستم یک خلاصه دسترسی روزانه را برای کاربران ارسال میکند. اگر جان خلاصه دسترسی خود را بررسی میکرد، این خطر ظرف یک روز تشخیص داده میشد. جان پس از آن رمز عبور خود را در یک رایانه پاک تغییر میداد و دستورهای فوروارد را بررسی و حذف میکرد.

خلاصه دسترسی روزانه، دسترسی به حساب ایمیل را در 24 ساعت گذشته فهرست میکند. این خلاصه شامل آیپیهایی است که از آنها به حساب کاربری دسترسی پیدا شده و اینکه این دسترسی از چه طریقی بوده است و نیز اینکه آیا دسترسی موفقیتآمیز بوده است یا خیر. محتملترین آیپیها، آیپی محل کار شما (اگر از محل کارتان وارد ایمیلتان میشوید)، آیپی منزل شما، و آیپی دستگاه تلفن همراه شما (اگر از دستگاههای تلفن همراه خود وارد ایمیلتان میشوید) خواهد بود. هر آیپیای که خارج از این مجموعه باشد مشکوک است، بهخصوص هر آیپیای از منطقه یا کشوری دیگری. میتوانید از وبسایت whatismyip.com برای اطلاع از آیپی فعلی تلفن یا رایانه خود استفاده کنید.

اگر جان هشیار بود، متوجه دسترسی موفقیتآمیز یک آیپی ناشناس میشد که از رابط وب استفاده میکرد. همین اطلاعات کافی بود تا به جان هشدار دهد رمز عبور ایمیلش به خطر افتاده و ممکن است تنظیمات حساب ایمیلش تغییر کرده باشد.

بیایید فرض کنیم جان در این آزمون نیز شکست خورده باشد. شیطان از این مرحله به بعد میتواند تمام ایمیلهای جان را دریافت کند. شیطان برای جمعآوری اطلاعات و جستجوی فرصتهایی برای به خطر انداختن رایانه افراد دیگر از طریق بدافزار ایمیل و مهندسی اجتماعی، رشته ایمیلها و گفتگوها را دنبال و بررسی میکند.

از آنجا که جان و دیوید درباره برنامههای اقامت صحبت کرده بودند، شیطان یک ایمیل با یک پیوست بدافزار از حساب ایمیل جان به دیوید میفرستاد.

دستگاههای خود را بهروز نگه دارید

بهعنوان یک قاعده کلی، پیوستهای ایمیل را باز نکنید، مگر اینکه مطمئن باشید انجام این کار ایمن است.

اما چگونه میتوان فهمید که انجام این کار بیخطر است؟ سادهترین و موثرترین راه تماس با فرستنده برای تأیید است. لطفاً از ایمیل برای تأیید استفاده نکنید، زیرا ممکن است حساب ایمیل فرستنده قبلاً توسط شیطان در معرض خطر قرار گرفته باشد.

دیوید قبلاً درباره درخواستهای اقامت با جان صحبت کرده بود و سپس جان یک ایمیل همراه سندی به پیوست به نام «فهرست اسناد موردنیاز برای درخواست اقامت» را ارسال کرد. دور انداختن پیامهایی که منتظرشان نیستید یا ارتباطی به شما ندارند یا از طرف فرستندهای ناشناس هستند راهی سادهتر خواهد بود، اما این پیام بهنوعی مورد انتظار و قطعاً مرتبط و از طرف فرستندهای قابلاعتماد بود. شیطان با استفاده از اطلاعات قبلیاش درباره موضوع گفتگوهای صورتگرفته بین قربانیان، یک تله مهندسی اجتماعی بیعیبونقص را ایجاد کرد.

آیا ما محکوم به شکست هستیم؟

نه هنوز.

کار درست در اینجا این است که قبل از باز کردن فایل با فرستنده تماس بگیرید تا تأیید کند که فایل را او ارسال کرده است. سپس جان متوجه میشد که حساب ایمیل او به خطر افتاده است. او رمز عبور خود را در یک رایانه تمیز تغییر میداد و دستور فوروارد را بررسی و حذف میکرد.

بیایید فرض کنیم دیوید با جان تماس نمیگرفت و در این تله میافتاد. او فایل را باز میکرد و بدافزار تعبیهشده را راهاندازی میکرد. اتفاق بعدی به بدافزار و ابزارهای دفاعی ما روی دستگاهمان بستگی دارد.

اگر بدافزار، آسیبپذیری شناختهشدهای را در سیستمعامل (OS) یا نرمافزار (ورد، پیدیاِف ریدر، جاوا و غیره) هدف قرار میداد، اگر سیستمعامل و برنامهها بهروز بودند، آسیبی به آنها وارد نمیشد.

این دفاع مؤثر و پیادهسازیاش آسان است (با بهروز نگه داشتن سیستم عامل و برنامهها با جدیت) اما بسیاری از افراد در انجام این کار قصور میکنند.

بهمحض اینکه به ما اطلاع داده شد، باید بهروزرسانیها را برای سیستمعامل و برنامهها نصب کنیم. تأخیر نکنید. اکثر برنامهها (مرورگرها، پیدیاف ریدرها، جاوا و غیره) مکانیسمهای بهروزرسانی خودکار دارند. آنها را روشن نگه دارید و از آنها استفاده کنید.

ویندوز دارای ویندوز دیفندر (Windows Defender) بهعنوان بخشی از سیستم عامل است. آن خیلی خوب است. هر نرمافزار امنیتی آزمایشی دیگری را که با رایانه شخصی همراه است حذف کنید و از ویندوز دیفندر داخلی جداییناپذیرش استفاده کنید. آن بهعنوان بخشی از بهروزرسانی سیستمعامل، بهروز میشود.

سیستمعامل مک دارای گیتکیپر (Gatekeeper)، ایکسپروتکت (XProtect) و ابزار حذف بدافزار است. آنها خیلی خوب هستند. معمولاً برای مک نیازی به استفاده از ابزارهای آنتیویروس دیگر نیست.

هر برنامهای را که استفاده نمیکنید، برای جلوگیری از هدف قرار گرفتن آنها توسط بدافزارهای آینده، از دستگاههای خود حذف کنید.

اگر دستگاه دیوید بهروزسانی شده بود و بدافزار یک آسیبپذیری شناختهشده را هدف قرار میداد، مشکلی نبود.

اگر بدافزار یک آسیبپذیری ناشناخته (به نام روز صفر یا آسیبپذیری بسیار جدید) را هدف قرار دهد، چه باید کرد؟ این آسیبپذیری اصلاح نشده است و نرمافزارهای ضد بدافزار راهی برای شناسایی آن ندارند.

آیا ما محکوم به شکست هستیم؟

نه هنوز.

ورود به دستگاهها بهعنوان کاربر استاندارد، برای اکثر فعالیتها

دستکم دو نوع کاربر در رایانه وجود دارد: کاربر مدیر (ابرکاربر) و کاربر استاندارد.

اگر بهعنوان کاربر مدیر وارد سیستم شوید، میتوانید هر کاری را روی رایانه انجام دهید. آن خوب بهنظر میرسد، اما بدافزاری که فعالش کردهاید نیز از حقوق مشابهی برخوردار است. اگر بدافزار توسط کاربر مدیر فعال شده باشد میتواند هر کاری را روی رایانهتان انجام دهد.

اگر بهعنوان کاربر استاندارد وارد سیستم شوید، میتوانید بیشتر کارهای خود را بهخوبی انجام دهید اما نمیتوانید در فولدرهای سیستم بنویسید. آن محدودکننده بهنظر میرسد، اما بدافزاری که فعالش کردهاید نیز نمیتواند چیزهای بدی را در فولدرهای سیستم ایجاد کند. این محافظت خوبی است زیرا معمولاً نیازی به نوشتن در فولدرهای سیستم ندارید و بدافزاری که فعالش کردهاید برای آسیب زدن بهشدت محدود خواهد بود.

با صرفاً ورود بهعنوان یک کاربر استاندارد، بدافزار مشخص حتی اگر آسیبپذیری ناشناختهای را هدف قرار دهد، نمیتواند آسیبی وارد کند.

خبر خوب این است که در سیستم عاملهای مدرن (ویندوز و مک) کاربر در حالت کاربر استاندارد عمل میکند، حتی اگر کاربر، کاربر مدیر باشد. اگر باید کاری را انجام دهید که مستلزم دسترسی به حقوق مدیر است، ویندوز از شما درخواست تأیید خواهد کرد و سیستمعامل مک از شما میخواهد رمز عبوری را وارد کنید. این فرصتی است برای جلوگیری از اینکه بدافزار خود را نصب کند یا بهعنوان مدیر اجرا شود.

درخصوص دیوید، او سعی داشت پیوستی را که همراه یک ایمیل بود باز کند و از او خواسته شد که اجازه تغییرات در سیستم را بدهد. او این شانس را داشت که «نه» بگوید، زیرا باز کردن یک فایل نباید تغییراتی در سیستم ایجاد کند.

برای جلوگیری از کلیک سریع «بله»، بدون خواندن و فکر کردن، توصیه میشود که بهعنوان کاربر استاندارد وارد شوید. اگر سیستم برای کاربر استاندارد اجرا شود، بهجای سوال ساده بله/خیر، رمز عبور مدیر را خواهد خواست. این افزایش اصطکاک کمکی است که وقتی از ما خواسته میشود اقدامی انجام دهیم، مکث و کمی فکر کنیم.

بنابراین اگر در ویندوز یا مک پیامی را مشاهده کردید که از شما میخواهد رمز عبور را وارد کنید یا اجازه دهید برنامهای اجرا شود، لطفاً درخواست را با دقت بخوانید. اگر این، اقدام موردنظر شما نیست، لطفاً رمز عبور را وارد نکنید یا اجازه اجرای آن را ندهید، زیرا ممکن است نشاندهنده بدافزار باشد.

به همین ترتیب، اگر در تلفن یا تبلت خود درخواستی را مشاهده کردید که از شما میخواهد عملی را انجام دهید یا نرمافزار خاصی را نصب کنید، لطفاً آن را با دقت بخوانید. اگر آن اقدام موردنظر شما نیست، لطفاً روی چیزی کلیک نکنید. از دستور خروج و بستن اجباری (Force Quit) استفاده کنید تا تمام برنامههای درحال اجرا را ببندید و درخواست حذف شود.

بهعنوان یک قاعده کلی، هنگامی که سیستم، یک ایمیل یا یک پیام متنی از شما میخواهد عملیات خاصی را انجام دهید، لطفاً مکث کنید و فکر کنید. اگر آن اقدام موردنظر شما نیست، لطفاً انجامش ندهید.

یک مثال: هماهنگکنندهای درحال مذاکره برای بستن قراردادی با یک سالن تئاتر بود و ایمیلی با پیوستی به نام «Contract draft.xlsx» دریافت کرد و لحظهای که قصد داشت فایل پیوست را باز کند تلفنش زنگ خورد. درحین صحبت با تلفن، فایل را باز کرد و متوجه شد که اشتباه کرده است، زیرا فرستنده آن، سالن تئاتر نبود. فایل پیوست حاوی بدافزار بود. اما او بهعنوان کاربر استاندارد وارد سیستم شده بود و ویروس نتوانست به سیستمش آسیب برساند.

فقط برنامههای مورداعتماد را اجرا کنید

با صرفاً ورود بهعنوان کاربر استاندارد، بدافزارهای خاصی حتی اگر آسیبپذیری ناشناختهای را هدف قرار دهند، نمیتوانند آسیبی وارد کنند.

بدافزارهای خاصی، نه همه بدافزارها؟ بله. برخی از بدافزارهای پیشرفته ممکن است بتوانند یک کاربر استاندارد را به یک کابر مدیر ارتقا دهند و به سیستم آسیب وارد کنند.

آیا هنوز محکوم به شکست هستیم؟

نه واقعاً.

ابزار دفاعی ما برای این کار، ایجاد لیست سفید برنامهها خواهد بود: فقط برنامههای مورداعتماد را اجرا کنید.

پیشرفتهترین بدافزار موجود در ماجرای ما یک آسیبپذیری ناشناخته را هدف قرار میدهد و دارای قابلیت ترفیع حقدسترسی است. اگر آن در لیست برنامههای مورداعتماد ما نباشد، اجرا نمیشود و نمیتواند به دستگاههای ما آسیب برساند.

لیست سفید برنامهها را میتوان با استفاده از «AppLocker» و «Smart App Control» در ویندوز 11، در ویندوز پیادهسازی کرد.

مکاواس دارای سه مجموعه تنظیمات است: App Store Only،App Store and Identified Developers ، Open Anyway. تنظیمات اول، App Store Only، اکثر اوقات باید استفاده شود. استفاده از تنظیمات دوم برای دادن مجوز اجرا به برنامهها از برنامهنویسهای (Developers) مشخص مشکلی ندارد. اما گواهیهای دیجیتال برنامهنویسهای (Developers) مشخص ممکن است به سرقت رفته باشد، بنابراین تنظیمات دوم خطراتی را به همراه دارد. تنظیمات سوم معمولاً نباید استفاده شود.

اصل «فقط برنامههای مورداعتماد را اجرا کنید» ابزار دفاعی نهایی است. بدافزار هرچقدر هم پیشرفته باشد در لیست برنامههای مورداعتماد ما قرار نخواهد گرفت. تا زمانی که آن را اجرا نکنیم، نمیتواند آسیبی وارد کند. به همین ترتیب، اگر گرفتار تلههای مهندسی اجتماعی نشویم، لینکها و پیوستهای مخرب همراه ایمیل و پیامهای متنی مخرب و کدهای کیو.آر مخرب نمیتوانند به دستگاههای ما آسیب برسانند.

بیایید فرض کنیم دیوید نتوانست این ابزار دفاعی را اجرا کند و بدافزار در دستگاه او با موفقیت اجرا شد. این بدافزار رمزهای عبور تمام حسابهای آنلاینش، ازجمله حساب ایمیل امن او، را به دست میآورد. مطمئناً شیطان وارد حساب او میشود تا یک دستور فوروارد را تنظیم و یک پیوست بدافزار را برای جان ارسال کند که اکنون «ماجراهای آزار و شکنجه من در چین» نام دارد. اگر جان با باز کردن این پیوست در این تله بیفتد ممکن است رایانه او بهطور کامل در معرض خطر قرار گیرد. این چرخه ادامه پیدا خواهد کرد.

شیطان پس از مدتی نظارت بر فعالیتهای آنلاین جان، به این نتیجه رسید که احتمالاً ارزش دارد سری به خانه جان بزند. شیطان با اطلاعاتی که قبلاً جمعآوری کرده بود، پنهانی وارد خانه جان شد و لپتاپها، هاردهای اکسترنال و درایوهای یواِسبی او را به سرقت برد.

ازطریق رمز عبور، رمزگذاری (Encryption) و تهیه نسخه پشتیبان، از دادههای موجود در دستگاهها محافظت کنید

آیا در این مرحله همهچیز را از دست دادهایم؟

اگر محافظی برای دستگاههای خود داشته باشیم، نه.

رمز عبور و پاک کردن خودکار دادهها را برای دستگاههای تلفن همراه فعال کنید.

درخصوص رایانهها، ویندوز دارای BitLocker، PGP Disk و VeraCrypt برای رمزگذاری (Encryption) کل دیسک است. مکاواس دارای File Vault است. Encryption را در همه دستگاهها روشن کنید. با رمزگذاری دادهها روی هاردهای اکسترنال و درایوهای فلش، شیطان حتی اگر به دستگاههای ما دسترسی پیدا کند، قادر به دریافت هیچگونه اطلاعاتی نخواهد بود.

با این حال، اگر دستگاههای خود را گم کنیم، حتی اگر شیطان به اطلاعات دستگاهها دسترسی پیدا نکند، کار ما بهشدت تحت تأثیر قرار میگیرد. آن بازهم ضرر بزرگی برای ما خواهد بود. برای جلوگیری از چنین خسارتی (وقفه در کار)، باید تهیه خودکار نسخه پشتیبان دادههای رمزگذاریشده در سایتهای راه دور یا سرویسهای ابری را برای همه دستگاهها تنظیم کنیم. در صورت گم شدن، دزدیده شدن یا آسیب دیدن دستگاهها، میتوانیم دادهها را از نسخه پشتیبان به دستگاههای جایگزین بازیابی کنیم و بهسرعت به کار خود بازگردیم.

حملاتی که تاکنون درباره آنها صحبت کردهایم، حملات از سوی شیطان هستند، نه حملات عمومی ازطریق اینترنت. ما فقط به چند مورد از رایجترین آنها اشاره کردیم. به چند ابزار دفاعی بهصورت مفهومی نیز اشاره کردیم. میتوان ازطریق بحث بیشتر درباره این موضوع به جزئیات پیادهسازی دست یافت.

جزئیات فنی عمومی

فرآیند پشتیبانی دادهها

در اینجا در مورد سه نوع مختلف نسخه پشتیبان صحبت خواهیم کرد که همه آنها برای محافظتهای مختلف ضروری هستند.

تهیه نسخه پشتیبان روی همان دیسک

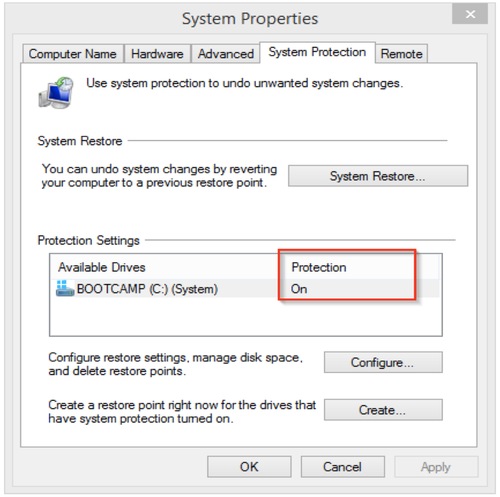

اولین سطح حفاظت، محافظت سیستم (System Protection) نام دارد که در ویندوز موجود است. به آن نقاط بازیابی سیستم (System Restore Points) نیز میگویند. با استفاده ازVolume Shadow Copy، برگرفتی (snapshot) از دیسک روی همان دیسک ذخیره میشود. System Protection را فعال کنید تا بتوانید فایلهای حذفشده یا نسخههای قبلی همان فایل را بازیابی کنید. در صورت خرابی آپدیت ویندوز یا بوت نشدن سیستم بهدلیل خرابی فایلهای سیستم، امکان بازیابی فایلها و بوت شدن مجدد سیستم وجود خواهد داشت.

کلید Windows را فشار دهید و «system» را تایپ کنید و روی «System» در نتایج جستجو کلیک کنید، سپس روی System Protection در سمت چپ کلیک کنید تا پنجره باز شود:

مثال: فرض کنید فایلهای مهم به اشتباه حذف شدند. یک اپراتور در چاپخانه به اشتباه فایلهای قالب چاپ را حذف کرد. چاپ بدون فایلهای قالب امکانپذیر نیست. از آنجا که حذف ازطریق یک برنامه انجام شد، نمیتوان فایلها را از سطل زباله (Recycle Bin) بازیابی کرد. مسئول پشتیبانی فنی توانست فایلهای قالب را از نقاط بازیابی سیستم بازگردانی کند و عملیات چاپ بهموقع از سر گرفته شد تا کار چاپ تا صبح زود تمام شود.

مثال: سیستم پس از نصب نرمافزار غیرقابلبوت شد. سیستم پس از نصب نرمافزاری وارد یک حلقه ریبوت شد. مسئول پشتیبانی فنی کلید F8 را فشار داد تا از ریبوت خودکار سیستم جلوگیری کند و کد خطا را بررسی کرد. مشخص شد که رجیستری سیستم آسیب دیده است. از آنجا که این دستگاه به خودی خود غیرقابلبوت بود، پشتیبانی فنی توانست قبل از نصب نرمافزار با اتصال هارد دیسک به رایانه درحال کار، رجیستری سیستم را بازیابی کند. پس از آن سیستم توانست بهطور عادی بوت شود.

محافظت سیستم (System Protection) ارزشمند است اما در برابر خرابی سختافزار محافظتی نمیکند. در صورت خرابی هارد دیسک، هم نقاط بازیابی (Restore Points) و هم دادهها را از دست خواهید داد. بنابراین باید از دادهها در دیسک دیگری نسخه پشتیبان تهیه کنیم.

تهیه نسخه پشتیبان روی دیسکی دیگر بهصورت محلی

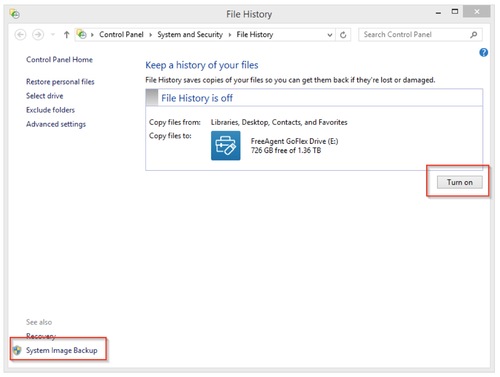

برای محافظت در برابر خرابی هارد دیسک، به File History در ویندوز و Time Machine در Mac نیاز دارید تا از فایلهای خود در یک دیسک خارجی اختصاصی، نسخه پشتیبان تهیه کنید. بهمنظور جلوگیری از ازدست رفتن دادهها، برای راهاندازی اولیه از یک دیسک خالی استفاده کنید.

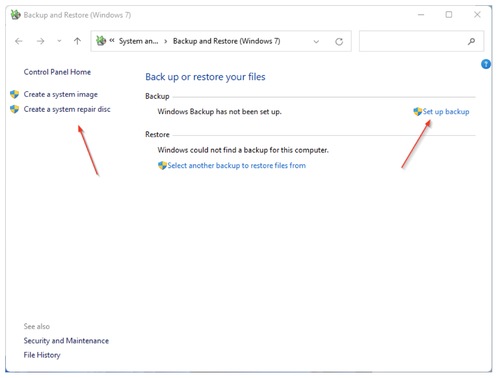

همچنین میتوانید یک system backup imageو یک recovery media ایجاد کنید تا سیستمعامل خود را به نسخه پشتیبان قبلی بازگردانید.

در مک: Time Machine را در Spotlight جستجو کنید و Time Machine را برای شروع configuration راهاندازی کنید. Time Machine backup میتواند برای بازیابی کل سیستم یا فایلهای مشخصی استفاده شود.

در ویندوز: کلید Windows را فشار دهید و «file history» را تایپ کنید و برای شروع روی «file history» در نتایج جستجو کلیک کنید. «file history» شامل system image نمیشود. لطفاً مطمئن شوید که یک system image را بهطور جداگانه ایجاد کردهاید (میتواند برنامهریزی شود) تا بتوانید کل سیستم را به مرحله قبلی بازگردانید.

لطفاً دیسک پشتیبان (backup disk) را به رایانه خود متصل نگه دارید تا از تغییراتی که در فایلهای خود ایجاد میکنید بهطور خودکار نسخه پشتیبان تهیه شود. اگر این کار را بهصورت دستی، و فقط گاهی، انجام دهید، بهراحتی فراموش میکنید که انجامش دهید. لطفاً عادت کنید که دیسک پشتیبان را همیشه به رایانه متصل نگه دارید و اجازه دهید Time Machine یا File History پشتیبانگیری خودکار و مداوم را انجام دهد.

مثال: خرابی دیسک بدون هشدار. رایانهای در طول شب خاموش بود. آن، صبح روز بعد نشان داد که دیسک سیستمعامل پیدا نمیشود. معلوم شد که دیسک SSD برای سیستمعامل بدون هشدار از کار افتاده است. یک نسخه پشتیبان از تصویر سیستم روزانه (daily system image backup) در ساعت 9 شب در دیسک دومی وجود داشت. نسخه پشتیبان از شب قبل به یک SSD جدید بازیابی شد و کاربر توانست بدون ازدست دادن اطلاعات چشمگیر به کارش ادامه دهد (ازدست دادن کار بین ساعت 9 شب تا 12 صبح که میتوان با پشتیبانگیری مداومFile History از آن جلوگیری کرد.)

دستگاههای مدرن از دیسکهای SSD استفاده میکنند. دیسکهای SSD سریعتر و قابلاعتمادتر از دیسکهای سنتی هستند، اما آنها هم درنهایت، اغلب به شکلی فاجعهبار (بدون هیچ راهی برای بازیابی دادهها) و بدون هشدار، از کار میافتند. برای هر دستگاهی که دیسک SSD دارد باید پشتیبانگیری مداوم (continuous backup) برای محافظت از دادههای روی دستگاه وجود داشته باشد.

این تنظیم مستلزم آن است که دیسکی خارجی به رایانه متصل باشد، بنابراین این پشتیبانگیری محلی (local backup) است. در صورت آتشسوزی خانه یا ورود بهزور شیطان به منزل، خطر ازدست دادن هم رایانه و هم دیسک پشتیبان (backup disk) وجود دارد. برای محافظت در برابر این خطر به یک نسخه پشتیبان ازراهدور (remote backup) نیاز است.

تهیه نسخه پشتیبان ازراهدور (Remote Backup)

پشتیبانگیری ازراهدور (Remote Backup) میتواند همزمان هم در برابر خطر ازدست دادن دستگاه و هم دیسک پشتیبان (backup disk) محافظت کند. میتوانید از یک سرویس پشتیبان کامل مانند Backblaze برای ایجاد فایلهای پشتیبان رمزگذاریشده (encrypted backup files) یا Duplicati استفاده کنید، که نسخههای پشتیبان را در مکانهای راهدور منتخب شما (مانند سرور FTP خودتان یا فضای ذخیرهسازی ابری مانند Backblaze B2، One Drive ، Google Drive، آمازون S3 و غیره) ذخیره و ایجاد میکند. Duplicati رایگان و منبعباز است: https://www.duplicati.com/.

محافظت از دادهها با رمزگذاری (Encryption)

مثال: بهزور وارد شدن به منزل. در اوایل سال 2005، شیطان بهزور وارد منزل تمرینکنندهای در آتلانتا شد و رایانهها و دیسکهای اکسترنال او را همراه خود برد. دیسک رایانه او رمزگذاری شده بود.

اگر رایانه یا دیسکهای شما به دست افراد نادرستی بیفتند، اطلاعات ذخیرهشده در آنها میتوانند بهراحتی دزدیده شوند، مگر اینکه آنها را رمزگذاری کنید.

شما باید کلمۀ عبور رمزگذاری خود را بهخاطر بسپارید و آن را در اختیار شخص دیگری قرار ندهید. در این صورت، هیچکسی نمیتواند به دادههای شما دسترسی داشته باشد. هر بار که رایانه خود را بوت میکنید یا به دیسکهای خارجی (external disk) خود دسترسی دارید، باید کلمۀ عبور رمزگذاری خود (encryption password) را وارد کنید.

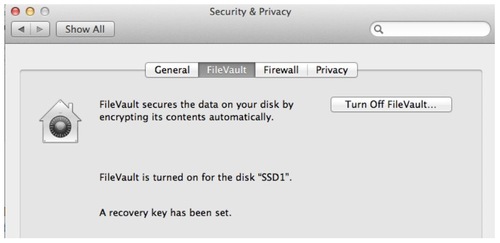

مکاواس برنامهای به نام FileVault برای رمزگذاری دیسکها دارد. برای شروع، FileVault را در Spotlight جستجو کنید. مطمئن شوید که کلید بازیابی (recovery key) خود را در مکانی امن ذخیره کردهاید.

رمزگذاری دیسک بیتلاکرِ (BitLocker) ویندوز در نسخههای حرفهای یا تجاری ویندوز موجود است. متأسفانه این قابلیت در نسخه خانگی (Home edition) موجود نیست. اگر به این محافظت نیاز دارید، لطفاً نسخه ویندوز خود را برای دریافت BitLocker ارتقا دهید. با خرید license key از فروشگاه مایکروسافت، میتوانید بدون نصب مجدد، ویندوز را ارتقا دهید. همچنین میتوانید از VeraCrypt در ویندوز استفاده کنید که رایگان و منبعباز است: https://www.veracrypt.fr/code/VeraCrypt/.

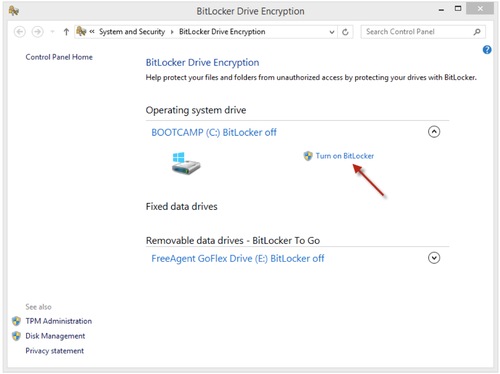

در نسخه مناسب ویندوز، کلید Windows را فشار دهید و «bitlocker» را تایپ کنید و برای شروع روی «Manage BitLocker» کلیک کنید. میتوانید هم دیسکهای داخلی و هم دیسکهای خارجی را رمزگذاری کنید. روی «Turn on BitLocker» کلیک و دستورالعملها را دنبال کنید.

از نرمافزار مدیریت رمز عبور (Password Manager) استفاده کنید بهترین راه برای مدیریت رمزهای عبور استفاده از یک Password Manager مانند KeePassXC برای مکاواس و KeePass برای ویندوز است.

برای باز کردن خودِ پسورد منیجر فقط باید یک رمز عبور قوی را به خاطر بسپارید. پسورد منیجر رمزهای عبور منحصربهفرد و قویای را برای هر چیز دیگری ایجاد میکند. این تنها راه برای جلوگیری از استفاده از رمزهای عبور ضعیف و استفاده از رمزهای عبور یکسان در مکانهای مختلف و فراموش کردن رمز عبور یا فراموش کردن محل ذخیره رمز عبور است.

هنگامی که پسورد منیجر را برای اولین بار راهاندازی میکنید، آن یک پایگاه داده خالی و جدید را برای رمزهای عبور ایجاد میکند و از شما میخواهد که یک رمز عبور اصلی قوی ارائه دهید. سپس میتوانید برای رمزهای عبور فعلی خود، رمز عبور جدیدی ایجاد کنید. از این مرحله به بعد، برای هر سایتی که نیاز به رمز عبور دارد، با استفاده از پسورد منیجر یک رمز عبور جدید ایجاد میکنید.

این فایل پایگاه دادۀ رمز عبور برای شما بسیار مهم است. بهترین راه برای محافظت از آن استفاده از فضای ذخیرهسازی ابری مانند Dropbox، One Drive، Google Drive و غیره است. آن با رمزگذاری قوی محافظت میشود، بنابراین ذخیره آن در فضای ابری مشکلی ندارد. اندازه فایل کوچک است، بنابراین سطح رایگان هر فضای ذخیرهسازی ابری بیش از اندازۀ موردنیاز خواهد بود. اگر آن در یک فضای ذخیرهسازی ابری باشد، در اکثر دستگاههای شما در دسترس خواهد بود و به طور خودکار با همه دستگاههای شما منطبق خواهد شد. برای جلوگیری از تضادهای احتمالی منطبقسازی، بهتر است فقط در یک دستگاه ویرایش کنید.

KeePass: https://keepass.info/ WindowsKeePassXC: https://keepassxc.org/ Windows, Mac, Linux

سایر اقدامات

مثال: آلودگی اولیه استاکسنت. رایانههای موجود در تأسیسات هستهای ایران به اینترنت متصل نبودند، بنابراین حملات آنلاین مستقیم ازطریق اینترنت امکانپذیر نبود. دشمن چند درایو یواِسبی کوچک را در پارکینگ تأسیسات انداخت. برخی از کارگران این درایوهای یواِسبی کوچک را از پارکینگ برداشتند و به رایانههای کاری خود وصل کردند. ویروس موجود در این درایوهای یواِسبی کوچک رایانهها را آلوده کرد و خود را به سختافزار کنترل ماشینهای سانتریفیوژ تکثیر کرد. این ویروس سرعت چرخش ماشینهای سانتریفیوژ را تغییر داد و باعث آسیب گستردهای شد.

لطفاً دیسکهای فلش یواِسبی، سیدیها یا دیویدیهایی را که نمیشناسید در رایانه خود قرار ندهید. لطفاً دستگاههای FireWire یا Thunderbolt ناشناس را به رایانه خود وصل نکنید.

بهمنظور جلوگیری از خطرات لینکها و کدهای مخربِ شبکه تبلیغاتی، از افزونه مرورگر uBlock Origin برای مرورگرها استفاده کنید.

لطفاً از چینی سادهشده (Simplified) بهعنوان زبان پیشفرض دستگاههای اپل استفاده نکنید. اگر این کار را انجام دهید، اپل اطلاعات دستگاههای شما را در سرورهای iCloud در چین ذخیره میکند. اگر مجبورید برای دستگاههای اپل خود از زبان چینی استفاده کنید، از چینی باستانی (تایوان، نه هنگ کنگ) استفاده کنید.

دستگاههای موبایل

منبع: NSA Mobile Devices Best Practices از 7/28/2020

برخی از روشها برای رایانه خانگی یا مک اجرایی هستند

بلوتوث: زمانی که از بلوتوث استفاده نمیکنید غیرفعالش کنید. حالت هواپیما همیشه بلوتوث را غیرفعال نمیکند.

وایفای: به شبکههای وایفای عمومی وصل نشوید. در صورت عدم نیاز، وایفای را غیرفعال کنید. شبکههای وایفایی را که استفاده نمیکنید حذف کنید.

کنترل: کنترل فیزیکی دستگاه را حفظ کنید. از اتصال به رسانه قابلحمل نامعلوم خودداری کنید.

قاب: از یک قاب محافظ که میکروفون را میپوشاند استفاده کنید تا صدای اتاق را مسدود کند (حمله شدید ازطریق میکروفون). در صورت عدم استفاده از دوربین، آن را بپوشانید.

گفتگوها: در مجاورت دستگاههای تلفن همراهی که برای اداره صدای ایمن پیکربندی (configure) نشدهاند، گفتگوهای حساس را انجام ندهید.

رمز عبورها: از پینها/رمزعبورهای قفل صفحه (lock-screen) قوی استفاده کنید: اگر پس از ده بار اشتباه وارد کردن رمز عبور، دستگاه خود را پاک میکند، یک پین 6جزئی کافی است. دستگاه را طوری تنظیم کنید که پس از پنج دقیقه بهطور خودکار قفل شود.

برنامهها: حداقل تعداد برنامهها را نصب کنید و برنامهها را فقط از فروشگاههای رسمی برنامه نصب کنید. مراقب اطلاعات شخصی واردشده در برنامهها باشید. در صورت عدم استفاده، برنامهها را ببندید.

بهروزرسانی نرمافزار: نرمافزار و برنامههای دستگاه را در اسرعوقت بهروز کنید.

بیومتریک: از احراز هویت بیومتریک (برای مثال، اثر انگشت، چهره) برای سهولت در محافظت از دادههای با حداقل حساسیت استفاده کنید.

پیامهای متنی: از گفتگوهای حساس در دستگاههای شخصی خودداری کنید، حتی اگر فکر میکنید محتوا عمومی است.

پیوستها/لینکها: پیوستها و لینکهای موجود در ایمیلهای ناشناس را باز نکنید. حتی فرستندههای قانونی نیز میتوانند بهطور تصادفی یا درنتیجه سازش یا جعل هویت توسط یک بازیگر مخرب، محتوای مخرب را منتقل کنند.

لوازم جانبی موراعتماد: فقط از سیمهای شارژ اصلی یا لوازم جانبی شارژ خریداریشده از سازندهای معتبر استفاده کنید. از ایستگاههای شارژ عمومی استفاده نکنید.

مکان: در صورت عدم نیاز، خدمات موقعیت مکانی را غیرفعال کنید. دستگاه را با خود به مکانهای حساس نبرید.

روشن/خاموش: دستگاه را هر هفته خاموش و روشن کنید.

اصلاح: دستگاه را جِیلبِرِیک (jailbreak یا قفلشکنی) یا روت (root) نکنید.

پاپآپها (تبلیغات بالاپر): پاپآپهای غیرمنتظره مانند این معمولاً مخرب هستند. اگر یکی از آنها ظاهر شدند، همه برنامهها را بهزور ببندید (در آیفن: روی دکمه Home دو بار کلیک کنید یا پایین صفحه را به سمت بالا بکشید و کمی در وسط صفحه مکث کنید و سپس برای بستن به بالا بکشید. در اندروید: روی کلید نرمافزار برنامههای اخیر (recent apps soft key کلیک کنید).

منبع: https://media.defense.gov/2020/Jul/28/2002465830/-1/-1/0/Mobile_Device_UOO155488-20_v1_1.PDF

مکاواس

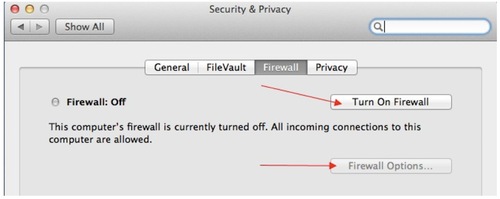

تنظیمات شبکه رایانهای فایروال خود را روشن کنید تا تمام اتصالات ورودی مسدود شود. برای شروع، فایروال را در Spotlight جستجو کنید.

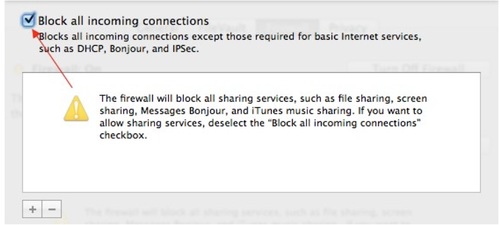

روی گزینههای فایروال کلیک کنید و تیک Block all incoming connections را بزنید.

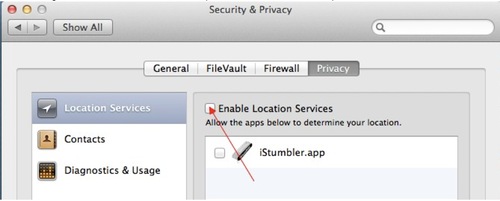

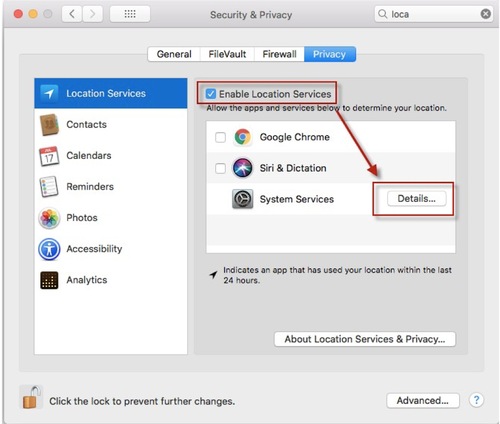

اگر نمیخواهید از Find My Mac استفاده کنید، Location Services را خاموش کنید.

اگر میخواهید از Find My Mac استفاده کنید، باید Location Services را روشن کنید، اما تیک همه موارد دیگر را بردارید.

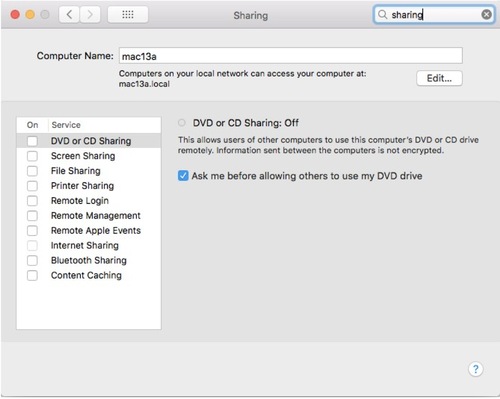

File Sharing، Screen Sharing، Remote Login و غیره را از طریقSystem Preference > Sharing خاموش کنید یا sharing را در کادر گوشه سمت راست بالا جستجو کنید. آنها با انتخاب Block All Incoming Connections در گزینههای فایروال، خاموش میشوند.

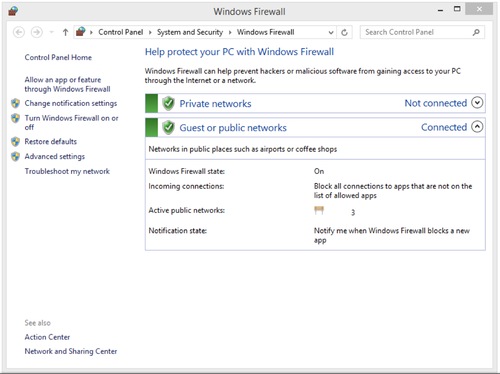

ویندوز تنظیمات شبکه رایانهای کلید Windows را فشار دهید و «firewall» را تایپ کنید و برای شروع روی «Windows Firewall» در نتایج جستجو کلیک کنید.

اگر نیازی به دسترسی از راه دور به این رایانه ندارید، میتوانید Remote login را خاموش کنید. کلید Windows را فشار دهید و «system» را تایپ کنید و در نتایج جستجو روی «System» کلیک کنید. روی Remote Settings کلیک کنید.

ویژگیهای امنیتی ویندوز 11

اگر از دستگاههای دارای سیستمعامل ویندوز استفاده میکنید، لطفاً در صورت امکان سیستمتان را به ویندوز 11 ارتقا دهید. این با اصل بهروز نگه داشتن سیستم عامل و برنامهها مطابقت دارد. پیشرفتهای چشمگیری در امنیت دستگاههای ویندوز 11 وجود دارد. برخی از پیشرفتها در این سیستمعامل وجود دارد. برخی از پیشرفتها نیز براساس الزامات سختافزاری بالاتر مانند TPM2 و غیره هستند.

قبلاً اشاره کردیم که ابزار دفاعی نهایی «فقط اجرای برنامههای مورداعتماد» است. Smart App Control در ویندوز 11 اجرای این ابزار دفاعی را بسیار ساده میکند.

باجافزار (Ransomware گونهای از بدافزارها هستند که دسترسی به سامانه را محدود میکنند و ایجادکنندۀ آن برای برداشتن محدودیت درخواست باج میکند) فایلهای کاربر را رمزگذاری میکند و برای رمزگشایی باج میخواهد. از آنجا که باجافزار فایلهای متعلق به این کاربر را رمزگذاری میکند، هیچگونه امتیاز و حق متعلق به کاربر مدیر برای این عملیات رمزگذاری موردنیاز نیست. ورود به سیستم بهعنوان یک کاربر استاندارد نمیتواند از ایجاد آسیب باجافزار جلوگیری کند. ویندوز 11، Controlled Folder Access را اضافه کرده است تا فقط به برنامههای مورداعتماد اجازه دهد فایلهای موجود در این فولدرهای محافظتشده را تغییر دهند. از آنجا که باجافزار در لیست برنامههای مورداعتماد قرار نخواهد گرفت، نمیتواند فایلهای موجود در فولدرهای محافظتشده را رمزگذاری کند.

ویندوز 11 دارای Application Isolation که فایلها و صفحات وب خطرناک را در محفظهای اجرا میکند. حتی اگر فایلها و صفحات وب مخرب باشند، سیستم در برابر آسیب محافظت میشود. در ویندوز 11، Application Guard بهطور پیشفرض فایلهای ورد، فایلهای پاورپوینت، فایلهای اکسل و Microsoft Edge را در محفظههای محافظتشده باز میکند.

کلیۀ مطالب منتشرشده در این وبسایت دارای حق انحصاری کپیرایت برای وبسایت مینگهویی است. مینگهویی بهطور منظم و در مناسبتهای خاص، از محتوای آنلاین خود، مجموعه مقالاتی را تهیه خواهد کرد.